2024. 3. 24. 14:47ㆍInformation Security 정보보안/Malicious Code Analysis 악성 코드 분석

배울내용:

LAB03-01.exe

정적 분석

ExitProcess

kernel32.dll

WS2_32

SOFTWARE\Classes\http\shell ....

Software\Microsoft|Active Setup\...

악성코드 분석

악성코드 분석실습

정적 파일 분석도구

automatic analysis

Malicious Code Analysis

이번시간에는 Lab03.01.exe 파일을 분석해보자

[정적 분석]

> 분석 파일 : Lab03-01.exe

01 자동화분석

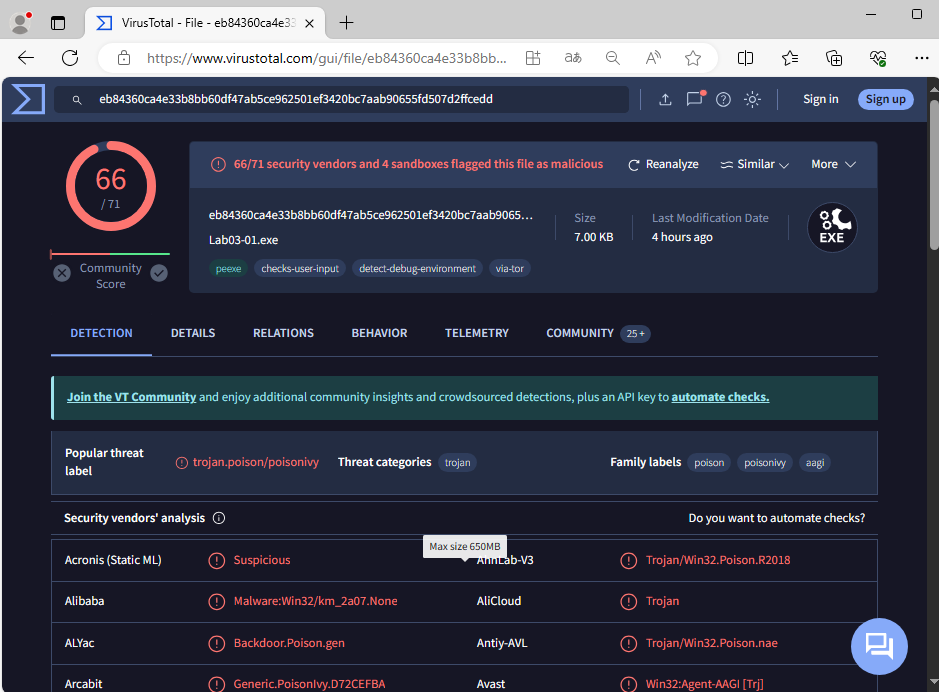

1)분석 도구 : VIRUSTOTAL

분석내용 : 66/71 개악성 코드 발견 , 알약 Trogan 감지

02 이 파일은 패킹 되거나 난독화가 되어있는가? 만약, 되어있다면 종류는?

1)분석 도구 : Exeinfo PE , PEview

EP Section 에 .text 되있는걸 보면 패킹이 안되있는걸 볼수있다

PEview도 Section.text 와 Section.data 가 있는걸 볼수있다.

2)분석 내용 : 패킹여부 X, PEncrpyt 3.1 FInal > junkcode

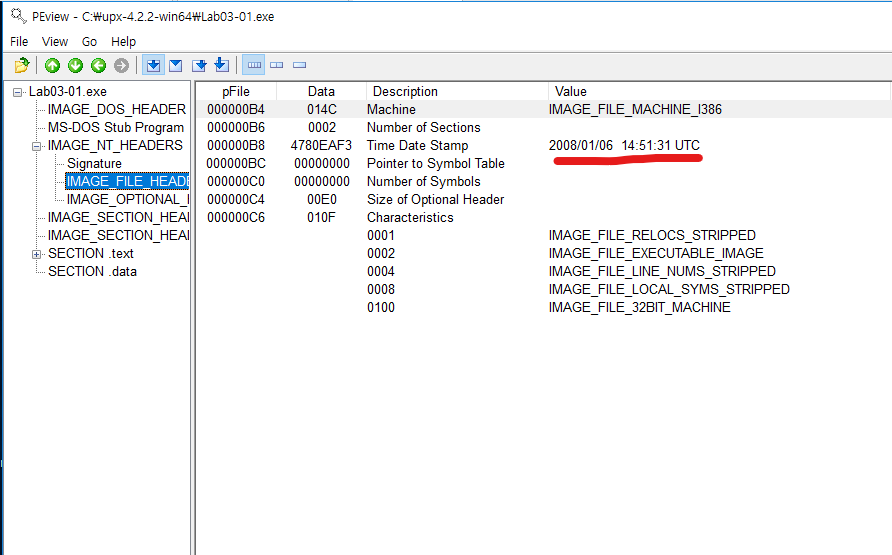

03 이파일은 언제 컴파일 되었는가?

1)분석도구 : PEview

2)분석내용 : 2008/01/06 14:51:31 UTC .

03.임포트 함수 찾기

1)분석도구 : Dependency Walker

1)분석내용 :

임포트함수에는 딱한개만 있는걸 볼수있다

현재 실행 중인 프로세스를 종료하는 데 사용되는 ExitProcess 함수가있다

04 임포트를 보고 악성행위를 알아낼수 있는가? 그렇다면 어떤 임포트를 보고알수있는가?

1)분석도구 : String.exe

1)분석내용 :

ExitProcess

kernel32.dll

WS2_32 ,

SOFTWARE\Classes\http\shell ....

Software\Microsoft|Active Setup\...

http://www.practicalmalwareanalysis.com

Ws2_32 ,

VideoDriver,

vmx32to64.exe =>> 이부분은 Lab03-01.exe 이랑 같다 (해시값으로 확인)

SOFTWARE\Microsoft\Windows\CurrentVersion\Run

SOFTWARE\Microsoft\Windows\CurrentVersion\Exploere\Shell Folders

위에것들을 확인하면 아래의 테이블과 같다

Strings 를 잘보면

VideoDriver

WinVMX32-

vmx32to64.exe

이렇게 되어있고 실제 SOFTWARE...\RUN 경로로 가보면

레지스트리 편집기에서 보면 VideoDriver 라는걸 들어가게 되면 데이터 경로가 나온다

그리고 syetem32 에서 확인해보면

vmx32to64.exe 가 있는데 이것이 Lab03-01.exe 이다

그대로 실행을 하면서 복제를하면서 부팅을 하는것이다

SOFTWARE\Microsoft\Windows\CurrentVersion\Run 이것이 시작프로그램에 자동으로

실행되게 해놓아서 vmx32to64.exe 를 복제를 함

그러나 누가 다운로드 받는거를 하지않았기에 복제한파일이 어떤것인가 생각해보면

Lab03-01.exe 를 복사한것이다

즉 Lab03-01.exe 를 실행했는데 vmx32to64 로 (악성코드) 복제가 되는것이다

복제된 증거는 아래의 해쉬코드를 이용해서 증명할수있다

그러면 SHA-1 해쉬값이 똑같은 걸알수있고 둘중하나는 똑같은 복제본인걸 알수있다

다음으로는 동적분석을 추가로 분석해볼것이다

===============================================================

분석 정리 :

>> 분석 파일

>> Lab03-01.exe

01 자동화분석

1)분석 도구 : VIRUSTOTAL

2) 분석내용 : 66/71 개악성 코드 발견 , 알약 Trogan 감지

02 이 파일은 패킹 되거나 난독화가 되어있는가? 만약, 되어있다면 종류는?

1)분석 도구 : Exeinfo PE

2)분석 내용 : 패킹여부 X, PEncrpyt 3.1 FInal > junkcode

03 이파일은 언제 컴파일 되었는가?

1)분석도구 : PEview

2)분석내용 : 2008/01/06 14:51:31 UTC .

04 임포트를 보고 악성행위를 알아낼수 있는가? 그렇다면 어떤 임포트를 보고알수있는가?

1)분석도구 : Strings

2)분석내용 :

ExitProcess

kernel32.dll

WS2_32 ,

SOFTWARE\Classes\http\shell ....

Software\Microsoft|Active Setup\...

http://www.practicalmalwareanalysis.com

Ws2_32 ,

VideoDriver,

vmx32to64.exe

SOFTWARE\Microsoft\Windows\CurrentVersion\Run

SOFTWARE\Microsoft\Windows\CurrentVersion\Exploere\Shell Folders

05. 이파일의 목적은?

원격지 http://www.practicalmalwareanalysis.com 에서의 백도어

===============================================================