2024. 3. 19. 23:10ㆍInformation Security 정보보안/Malicious Code Analysis 악성 코드 분석

배울내용:

LAB01-02.exe

dependency walker

Kernel32.dll

WININET.DLL

악성코드 분석

악성코드 분석실습

virustotal

PEview

strings

정적 파일 분석도구

automatic analysis

Malicious Code Analysis

[정적 분석]

> 분석 파일 : Lab01-02.exe

01 자동화 분석

1)분석 도구 : 바이러스 토탈 사이트 활용 (http://www.virustotal.com)

2)분석 내용 : 59/73, 악성코드로 탐지

02 이 파일은 패킹 되거나 난독화가 되어있는가? 만약, 되어있다면 종류는?

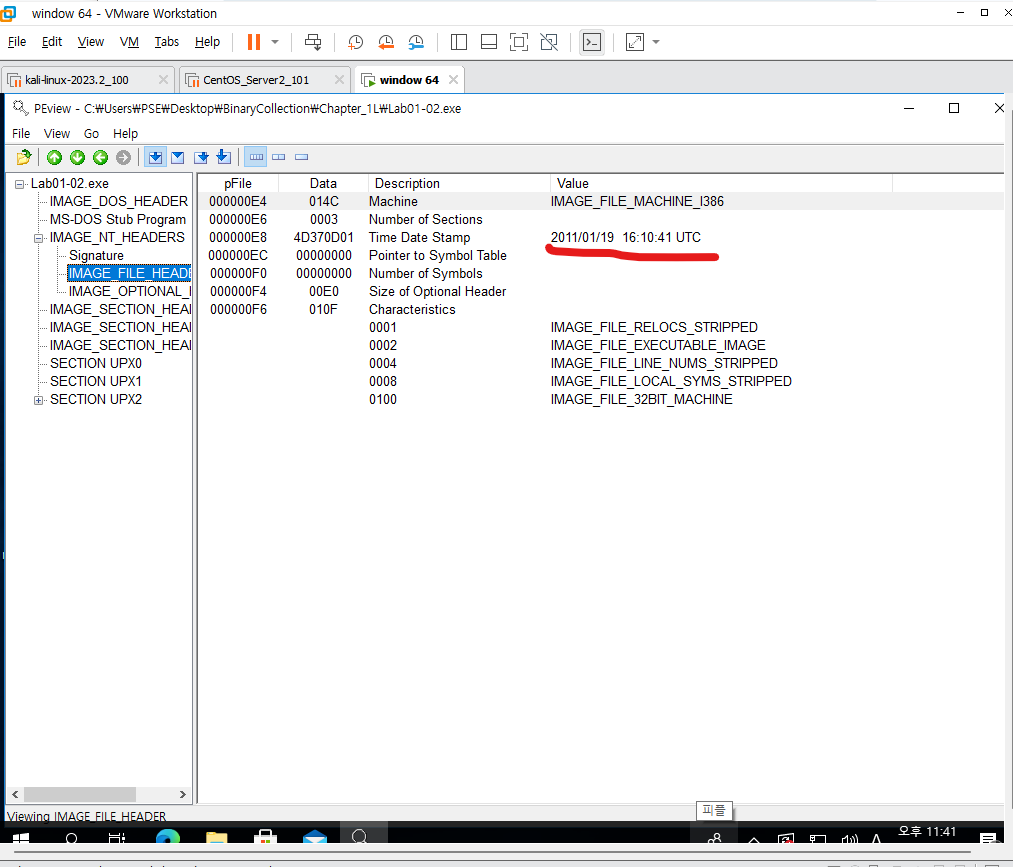

1)분석 도구 : PEiD, PEview, Exeinfo PE

2)분석 내용 : UPX 로 패킹

> 언패킹 후 분석

03. 임포트를 보고 악성행위를 알아낼수 있는가? 그렇다면 어떤 임포트를 보고 알수있는가?

1) 분석 도구 : Depandency Walker

2) 분석 내용 :

(언패킹전)

cmd 를 켜서 upx.exe -d Lab01-02.exe 해서 언패킹해준다

( unpacking 후 ) Section.text 등등으로 바뀐걸볼수있다

그리고 EXEinfo PE 봐도 기존에 UPX로 되있던게 언패킹하니 Microsoft Visual C++ 란걸 알수있다 .

(패킹전)

( unpacking 후 ) KERNEL32.DLL 에 기존에 6개의 함수밖에 없었던게 추가적으로 더 많이 나온걸 볼수있다

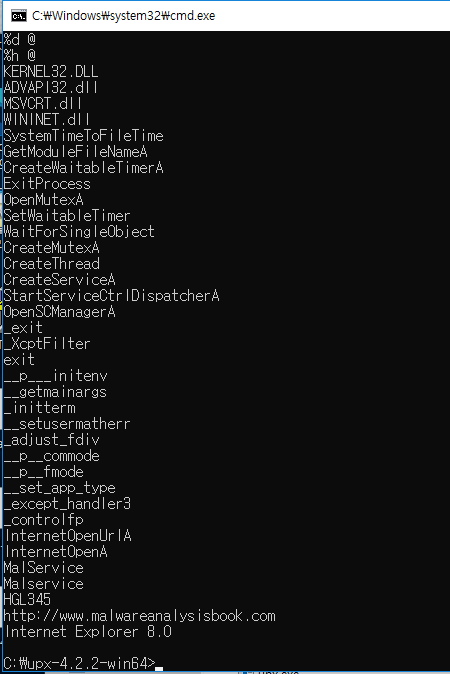

이번에는 언패킹된 파일을 String.exe 로도 한번 문자열을 전부보자

string.exe Lab01-02.exe 를 cmd 에서 실행하면 모든 문자열이나온다

당연히 OllyDBG 라는 리버싱 프로그램으로도 확인해도 다 볼수가있다

여기에 나온게 string.exe 했을때 나온것보단 덜나오는걸 볼수있다

아마 string.exe 한것에서 자료및 증거를 더 찾을수있을것같다

그럼다시돌아와서

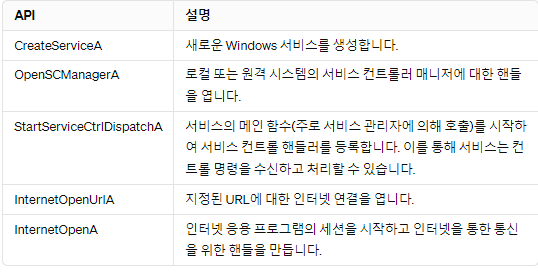

03. 임포트를 보고 악성행위를 알아낼수 있는가? 그렇다면 어떤 임포트를 보고 알수있는가?

1) 분석 도구 : Depandency Walker

2) 분석 내용 :

ADVAPI32.DLL

-Windows 서비스 생성 / 수정 하는데 사용 API

-API : CreateServiceA , OpenSCManagerA , StartServiceCtrlDispatchA

> WININET.DLL

-Internet 관련 API

-API : InternetOpenUrlA , InternetOpenA

위와 같은 상항을 찾을수가있었다

각각의 DLL 파일에과 API 에 대한 설명은 아래와 같다

즉, ADVAPI32.DLL 에 들어있는 함수중 CreateService 가 프로세스를 생성해서

StartServiceCtrlDispatchA 로 프로세스를 실행해서

OpenSCManagerA 관리한다라고 생각하면된다

04 감염된 시스템에서 발견할 수 있는 파일이나 호스트 기반 증가가 있는가?

>호스트기반 / 네트워크 기반 :

Internet explorer 8.0 http://www.malwareanalysisbook.com

Malservice , HGL345

InternetReadFile - File을 다운로드 함

===============================================================

분석 정리 :

01 자동화 분석

1)분석 도구 : 바이러스 토탈 사이트 활용 (http://www.virustotal.com)

2)분석 내용 : 59/73, 악성코드로 탐지

02 이 파일은 패킹 되거나 난독화가 되어있는가? 만약, 되어있다면 종류는?

1)분석 도구 : PEiD, PEview, Exeinfo PE

2)분석 내용 : UPX 로 패킹 , 언패킹시 Microsoft Visual C++

03. 임포트를 보고 악성행위를 알아낼수 있는가? 그렇다면 어떤 임포트를 보고 알수있는가?

1) 분석 도구 : Depandency Walker

2) 분석 내용 :

ADVAPI32.DLL

-Windows 서비스 생성 / 수정 하는데 사용 API

-API : CreateServiceA , OpenSCManagerA , StartServiceCtrlDispatchA

WININET.DLL

-Internet 관련 API

-API : InternetOpenUrlA , InternetOpenA

04 감염된 시스템에서 발견할 수 있는 파일이나 호스트 기반 증가가 있는가?

>호스트기반 / 네트워크 기반 :

Internet explorer 8.0 http://www.malwareanalysisbook.com

Malservice , HGL345

InternetReadFile - File을 다운로드 함

===============================================================

지난번에도 LAB01-02.exe 파일을 분석했을떄는 아래처럼 분석했지만

그떄보다는 이번에 더 많은 증거를 찾은것같다

종합 정리 !

=====================================

[정적 분석]

> 분석 파일 : Lab01-02.exe

01 . 자동화 분석

> 분석도구 : 바이러스 토탈 사이트 이용 /활용

> 분석 내용 : 악성코드임 을 확인 (56/70)

02. 컴파일러 / 패킹 여부

> 분석도구 : exeinfoPE (PEiD 로도 확인가능)

> 분석내용 : UPX 패커로 패킹되있음

03. PE 구조

> 분석도구 : PEview

> 분석내용 : 비정상적인 PE 구조 확인

04. 문자열 분석

> 분석 도구 : Ollydbg, strings

> 분석 내용 :

-Malservice , HGL345 , Internet Explorer 8.0 ... 있음

-http://www.malware...

=====================================

https://sarimus.tistory.com/107

Malicious Code Analysis DAY_005 LAB01-02.exe, 악성코드분석실습, virustotal, upx, unpacking, exeinfoPE, PEview, strings,

배울내용: LAB01-02.exe 악성코드분석실습 virustotal upx unpacking exeinfoPE PEview strings 정적 파일 분석도구 automatic analysis Malicious Code Analysis 우리가 앞으로 아래의 파일에서 모든 파일을 분석할 것이다. Win

sarimus.tistory.com