2024. 1. 30. 16:51ㆍInformation Security 정보보안/Network Security 네트워크 보안

배울 내용:

Url Sniffing

URL 스니핑

urlsnarf

Image sniffing

image 스니핑

driftnet

스니핑

sniffing

리눅스 프로미스큐어스 모드

promiscuous mode

MITM 공격

네트워킹 해킹

ettercap

이더캡으로 공격

DNS Spoofing

DNS 스푸핑

setoolkit

웹사이트 변조

ARP Spoofing

ARP 스푸핑 공격

MITM 공격

네트워킹 해킹

지난시간에

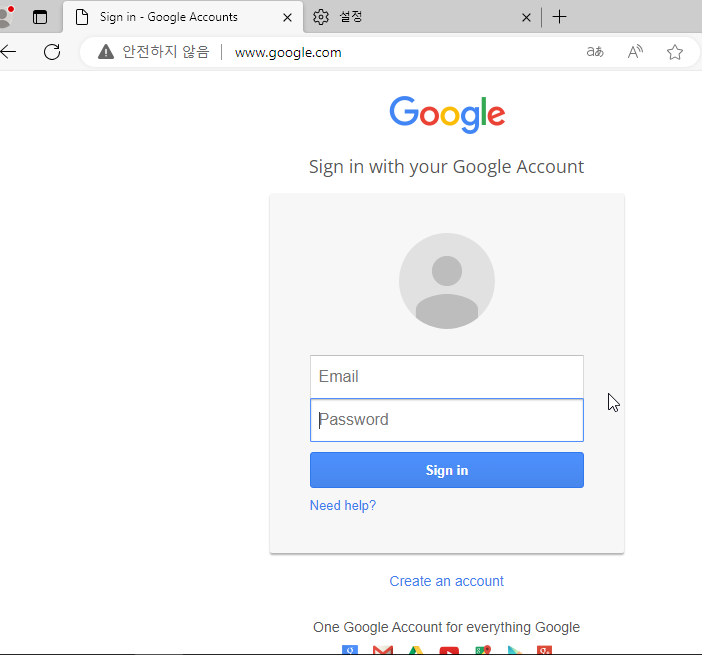

이렇게 www.google.com 인데도 안전하지않는다는게 보인다

위에 보이는 것은 Kali 에서 ettercap 을 이용해서 dns spoofing 을 한 모습이다

그리고 setoolkit 으로 google 의 로그인 화면처럼 위장해놓은 모습이다

만약여기서 id 와 비밀번호를 입력하면

이렇게 입력후 Sign in 넣으면

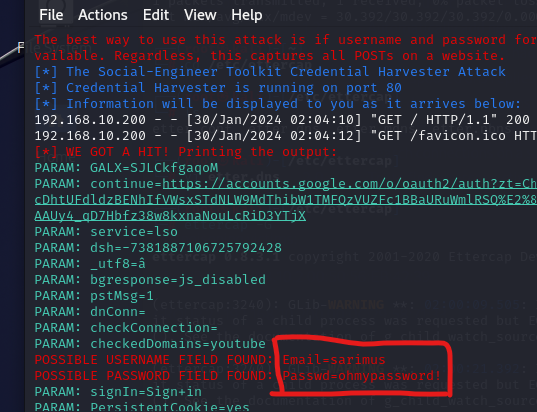

이렇게 ID 와 PW 넣은걸 Kali 에서 볼수가있다

[ Url sniffing ]

(칼리)

#urlsnarf -i eth0

(-i eth0 안적으면 최상위 인터페이스찾음 )

이러면 listening 을 하기 시작한다

그리고 window 에서 sarimus.tistory.com 검색하면

window 에선 이렇게 나오는데

Kali 에서는

이렇게 어떤 LinkID 가 저걸로 Post 로 가려져서 보낸게 보인다

만약에 저게 Post 가 아니라 Get 이면 url 주소가 다 보일것이다

[ image 스니핑 ]

driftnet -i eth0

이걸하게되면 아래와 같이 검정창이 나오는데

이상태에서 window 에 웹사이트 아무대서나 사진을 클릭해본다

여기에서 귤 클릭하면

이렇게 사진이 나오는걸 볼수있다

[ 스니핑(sniffing) ]

FTP , Telnet , SSH

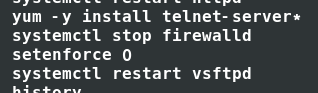

cent os 에서

yum -y install telnet-server*

systemctl stop firewalld

setenforce 0

systemctl restart vsftpd

해준다

A 와 B, C 가 있을때 하나의 네트워크에 있을떄

A가 B 하고 통신하고 싶을떄

A 쪽에서 ARP broadcast 하는데 C 도 받기는하지만 자기것이 아니기 떄문에

패킷을 (drop) 버려버리는데

이러는 이유는 Normal 모드로 통신을 하고있기 떄문이다

그런데 이게 Normal 이아니라 Promiscuous 모드가 되면

이때 drop 시키지않고 받아볼수가 있다

그리고

promiscuous 모드는 linux에 만 있다.

이게 Normal 모드고

linux를 스니핑하려면 ifconfig ens33 promisc

이렇게 해버리고 다시 ifconfig 하면

이렇게 PROMISC 가 중간에 끼여 있는걸 볼수있다

그러나 이건 리부트하면 없어진다

wireshark & -> end33 더블클릭

하면 아래와같이 보인다

그리고 이 와이어샤크가 promiscuous 모드로 되어있는걸 볼수가 있다

window 나 kali 에서 ftp 192.168.10.101 (centos) 하고 로그인한뒤에

와이어샤크에서 TCP Stream 하면 다보인다

그러나 SSH는 암호화 되있어서 안보인다

한번해보면

Wireshark 에서 시작해놓고 칼리에서

ftp 192.168.10.101 접속을하고

다시 centos 로 와서

필터에서 ftp 하고 젤밑에 end 오른쪽마우스 클릭한뒤에 Follow TCP Stream 하면

이렇게 나오는걸 볼수있다

그러나

ssh 로 들어간뒤에 패킷을 캡쳐해서 TCP Stream 확인해보면

모든게 다 암호화 되어있어서 보기 불가능하다

ssh는 key 가없으면 볼수가없다

그럼 20000