2024. 1. 25. 23:25ㆍInformation Security 정보보안/Network Security 네트워크 보안

배울 내용:

칼리에서 dnsmap 다운

스캐닝한 결과 저장

dnsmap

dnsrecon

fierce

dnsenum

무차별 대입공격

스캔 목록 이용한 스캐닝

port scanning

제가 지금 부터 작성하는 모든글은 제가 공부기록용이기 때문에 정확하지 않을수 있음을 알려드립니다.

틀린게 있으면 댓글로 써주시면 고치겠습니다.

[ DNS Scan ]

지난시간에 DNS server를 구축했고 이번시간에 이어서 DNS Scan을 할거다

이전 시간에 공부한 DNS Server 구축하는법을

알고싶으면 아래링크로 갔다가 돌아오도록 하자

https://sarimus.tistory.com/56

Network Security DAY_009 DNS 서버구축 , 스캔 목록 이용한 스캐닝 , 출발지 IP 주소 스푸닝, 보안 솔루션

배울 내용: DNS 서버구축 스캔 목록 이용한 스캐닝 출발지 IP 주소 스푸닝 보안 솔루션 우회 랜덤 IP로 스푸핑 포트스캐닝 port scanning 스캔내용저장 DNS scan DNS Server 리눅스 환경설정파일 설정 제가

sarimus.tistory.com

vi /etc/named.rfc1912.co.kr 에 들어가서

제일 밑에 이걸 추가한뒤에 저장해준다

이번엔 kbs.co.kr 라는 서브 도메인를 만든것이다

그리고 전 시간에 만든 test.co.kr 파일처럼

cd /var/named 에 가서 vi kbs.co.kr.zone 으로

그뒤에 이렇게 저장한다

그리고

systemctl restart named 로 적용해준다

그리고 Kali 와 Cent 에 vi /etc/resolve.conf 에 들어가서

nameserver 가 centos 로 되어있는지 보고 안되있으면 바꿔주자

그뒤에 정상작용하는지 보려면 Kali에서

host 명령어를 써서 확인해보면 잘나오는걸 볼수있다

만약 잘 안나온다면

named.rfc1912.co.kr 에서 스페이스를 줬거나 오타를 줬을수 있으니

다시 써보도록하자

또는

Systemctl restart named 도 헀는지 처음부터 천천히 다시보도록하자

그런데 IP 가 동일한게 보기가 그렇다

이 두개의IP 를 다 바꿔보자

cd /var/named 에서

vi kbs.co.kr.zone 으로 가서

아래와 같이 바꿔보자

그리고 저장후 systemctl restart named

그리고 다시 Kali 에서 host kbs 와 test 해보면

아까 kbs 바꾼것은 ip 주소가 바뀐걸 볼수있다

이제 제대로 dns 스캐닝을 할수있다

01. dnsmap

dnsmap [옵션] [도메인]

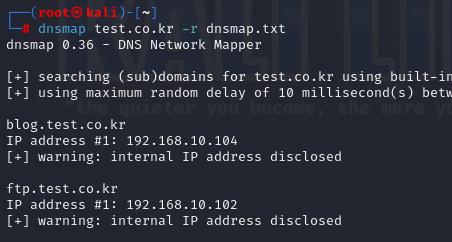

dnsmap test.co.kr

이렇게 뜨면서

이전에 설정했던것들이 다 보이게 된다

[ 칼리에서 dnsmap 다운 ]

Kali에서는 기본적으로 dnsmap 이 깔려있지않기 때문에

참고로 만약에 안되면

yum -y install dnsmap 해서 설치하자

당연 저것 뿐아니라 naver 로 해봐도 된다

(vi /etc/resolve.conf 에서 8.8.8.8 바꿔준뒤에 해야함)

이런식으로 엄청많이 뜨는걸 볼수있다

그러나 네이버나 다른 실제로 있는 사이트는 하면 안된다

그래서 필자도 따로 사진만 받아온것이다

이런건 아직은 시도하지말자

스캐닝한 결과 저장

dnsmap test.co.kr -r dnsmap.txt

이렇게하면 dnsmap.txt 에 저장이 된다

워드 목록 사용

dns_word.txt 를 만든뒤에 www , blog 를 입력한뒤 저장한다

그리고 저장한뒤에 아래의 명령어를 입력한다

dnsmap test.co.kr -w /root/dns_word.txt -r dnsmap3.txt

그리고 dns_word.txt 에 있던 www 나 blog 있는 것들만 뽑아서

dnsmap2.txt 에 저장된다

dnsmap2.txt 를열어보면

이렇게 저장된걸 볼수있다

콤마로 구분하게 저장하려면 아래와 같이 c 옵션을 쓰면된다

<옵션>

-r : 파일로 저장

-w : 워드 목록 사용

-c : 콤마 구분자 사용 파일로 저장(콤마)

dnsrecon

#dnsrecon [옵션] [도메인]

#dnsrecon -d kbs.co.kr

dnsrecon 은

레코드 파일안에있는 레코드 정보까지 들고오는 명령문이다

dnsrecon 옵션

-d : 도메인 지정

-c : CSV 형식으로 파일저장

--xml : XML 형식으로 저장

--db : db 형식으로 저장

< dnsmap 과 dnsrecon 차이 >

dnsmap은 네트워크 구조 및 DNS 정보를 시각화하기 위한 도구로

주로 정보 수집 및 시각화에 중점을 두고 있고

반면에 dnsrecon은 주로 보안 및 해킹 관련 활동에서 사용되며,

DNS 정보를 수집하고 분석하여 취약점을 식별하는 데 중점을 둔다.

fierce

"Fierce"는 DNS 리콘(DNS Reconnaissance) 도구 중 하나로,

주로 서브도메인을 찾고 네트워크에서 DNS 정보를 수집하는 데 사용된다.

fierce 를 쓰면 서브 도메인 까지 나오는걸 볼수가있다

#fierce [옵션] [도메인]

#fierce -dns test.co.kr => 에러 뜨면 도메인.

#fierce --domain test.co.kr => 도메인 지정 옵션

#fierce --domain test.co.kr -file fierce.txt => fierce.txt 저장

<옵션>

--domain : 도메인 지정

dnsenum

같은 ip address 를 찾아주고

Scanning 한정보를 보여준다

#dnsenum [옵션] [도메인]

#dnsenum kbs.co.kr

[ 패스워드 공격 ]

패스워드 공격에는 3가지 공격이 있다

1)무차별 대입공격(bruteforce Attack)

2) 사전공격(Dictionary Attack)

3) 추측 공격(guessing Attack)

01. 무차별 대입

Hydra

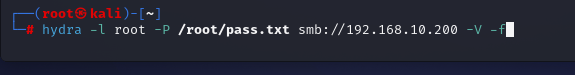

#hydra [옵션] [설정값] [공격 대상 IP 주소 / 도메인]

#hydra -l test -p 123456 telnet://192.168.10.150

<옵션>

-l : 계정 지정

-L : 계정 목록(사전파일 이용)

-p : 패스워드 직접 지정

-P : 패스워드 목록(사전파일이용)

-V : 대입하는 대입 과정 출력

-f : 패스워드 찾을 시 중지

vi pass.txt 만든뒤에 패스워드 한줄한줄 입력(진짜도 1개입력)

그뒤에

#hydra -l test -P pass.txt ftp://192.168.10.101 -V -f

이러면 여기파일안에있는 걸 비교해서 찾음

(실제 비밀번호 123456)

그러면 이렇게 색깔이 다른걸로 보이게 된다

당연 Window 10 으로도 hydra 공격이 가능하다

일단 윈도우 VM 로 가서

윈도 계정 생성 해주자

cmd 를 관리자 권한으로 열어야지 계정생성이 가능하다

# net user root 123456 /add

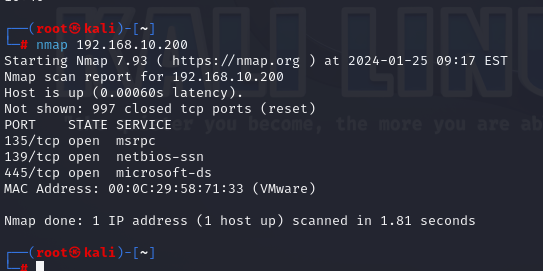

ipconfig 로 192.168.10.200 이 window ip 라는걸 볼수있다

다시 칼리로 돌아와서

nmap을 해서 열려져있는 포트를 본다

지난번에 봤듯이 445는 smb로 window의 포트중 하나인(취약점)걸 알수있다

참고로

이게 클릭되어 있어야지 가능하다

이걸 변경후 다시 시작한뒤에 hydra 공격을 옵션을 줘서 해본다

이렇게 해보면 (pass.txt 안에 123456 비밀번호있음)

그외에 브루트 포스 옵션도 이렇게 줄수있다

# hydra -l root -x 3:3:1 smb://192.168.10.243 -V -f

# hydra -l root2 -x 4:4:1a smb://192.168.10.243 -V -f

3:3:1 -> 최소길이:최대길이:1(숫자),a(알파벳)

해석하면

최소 3 개의 길이로 최대 3개 까지 숫자와 알파벳을 포함해서

bruteforce 공격 (무차별대입공격) 을 smb://192.168.10.243 에 공격하며

상세하게 표시한다

나머지 2개는 다음시간에 올리겠다

그럼 20000