2024. 1. 16. 23:40ㆍInformation Security 정보보안/Network Security 네트워크 보안

배울 내용:

리눅스 고정 ip 설정

scan 종류 3가지

nmap 옵션

nmap

netstat

TCP Port Scanning

아이피 확인

메일서버 주소 수집

centos 설치

windows 설치

kali linux 설치

제가 지금 부터 작성하는 모든글은 제가 공부기록용이기 때문에 정확하지 않을수 있음을 알려드립니다.

틀린게 있으면 댓글로 써주시면 고치겠습니다.

이제 부터 실습 준비를 할것이다

전에 말한 kali 와 centos 와 window 10 를 ip 를 설정해준다

kali는 vi /etc/network/interface.d 에

이렇게 설정해주고

Cent는 vi /etc/sysconfig/network-scripts/ifcfg-ens33 에

IPADDR 은 본인의 IP를 넣어야한다

window엔

제어판 > 네트워크 및 인터넷> 네트워크 연결 > Ethernet0 마우스오른쪽 속성 > 인터넷프로토콜 버전4 에서

다음 IP주소사용해서 192.168.10.102 넣어주고 서브넷과 기본게이트웨이 DNS 는 8.8.8.8 로 설정해준다

필자는 (kali)192.168.10.100

(centos)192.168.10.101

(windows) 192.168.10.200

으로 설정했다

그리고 다 설정했으면 제대로나왔는지

ping 도해보고 ifconfig , ipconfig 해보며 제대로 설정이 됐는지 확인한다.

window는 참고로 방화벽, 실시간 보호를 꺼줘야 이런저런 테스트가 가능하다

만약 본인 PC의 ip를 알고싶으면

아이피 확인 - my ip address

IP 주소를 확인하는 가장 쉽고 빠른 방법 이 사이트(findip.kr)에 접속하는 것이 IP주소를 확인하는 가장 쉽고 빠른 방법이다. 211.231.103.91 가 현재 접속한 기기의 공인 IP(Internet Protocol) 주소다 IP주소

findip.kr

아래의 링크를 가면 알수있다

자그럼 IP Address를 모을때 어떤 명령어를 쓸수있을까?

이렇게 몇개 있지만

하나하나 써보면서 보자

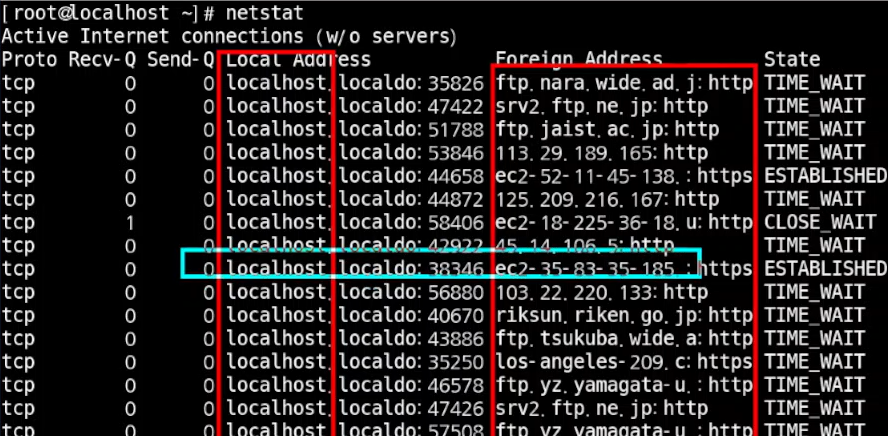

netstat

netstat 는

네트워크의 상태를 보여주는데 IP adress가 엄청많이 나오게 된다

이중 Localhost 트와 Foreign Address가 있는데

하늘색에 ESTABLISHED

되있는게 연결된것이다

netstat에는 옵션이 여러개있는데 -r 과 -rn 이있다

-r은 라우팅 테이블

n 은 서비스를 숫자로 표시다

이걸써보면

이렇게 나오는걸 볼수있다

<옵션>

-a: 모든것

-n: 서비스를 숫자로 표시

-r: 라우팅테이블

이번엔 Windows 로 가서 아래의 것을 실행해본다

ipconfig

windows에서 IP 주소 정보 출력하는데

옵션이 몇개있다

ipconfig /all 했을때 이렇게 나온다

<옵션>

/all : ip, subnet, DNS, gateway, DHCP

/flushdns : DNS cache 삭제

/displaydns : DNS cache 정보 출력

CentOS는 리눅스 명령어랑 똑같이

ifconfig (linux)

하면 Linux서버에서 인터페이스 정보 출력해준다

IP 주소 정보, MAC주소

이번엔 DNS를 확인할수있는

nslookup

>DNS 서버 정보 출력

nslookup google.com

이렇게 입력하면

이렇게 되는걸 볼수있다

메일서버 주소 수집

이메일을 실제로 보면 아래처럼 보내진다

그동안 필요한 것들만보여서 보였지 실제로 보내진것들은 많이 복잡하고 많다

그리고 여기서 보다시피 cipher 에 익숙한 단어인 TLS 가보인다

이전시간에 헤더를 공부할때

인터넷에서 데이터를 안전하게 전송하기 위한 암호화 프로토콜을 전에 배웠던게 쓰인걸 알수있다

"Transport Layer Security"의 약자다

앞으로 많이 쓰게 될 스캐닝이다 엄청많이 쓸것이다

이렇게 3가지 scan이 있는데

Open Scan

Open Scan은 TCP 3way handshake가 연결되 세션이 확립되면

상대방의 포트가 열려있는지 닫혀있는지 확인하는 것이다

Half Open Scan

Half Open Scan은 3 way가 완전히 이루어지지않는것이다

공격자가 안걸리게 하는 스캔방법이며 SYN 스캔이라고도 불린다

Half-open scan에서는 첫 번째 단계에서 클라이언트가 SYN 패킷을 보내고,

서버가 SYN-ACK로 응답하면,

클라이언트는 ACK 패킷을 보내지 않고 대신 연결을 중단한다.

이렇게 하면 서버는 클라이언트가 연결을 완료할 것인지 기다리는 상태가 되어,

해당 포트가 열려 있는지 확인할 수 있다.

하지만, 이 방법은 네트워크 관리자에게 탐지되지 않도록 의도적으로 연결을 완료하지 않는 것이다

Stealth Scan

Stealth Scan은 은닉스캔이라고한다

포트가 열려있을때는 무응답이 없다가 (포트가열려있다생각하면됨)

포트가 닫혀있을때는 RST 이 들어온다 (닫혀있기떄문에 초기화됨)

무응답이라고도 한다

- 스캐너가 타깃 서버에게 SYN 패킷을 보냄

- 서버가 포트가 열려있으면 SYN-ACK 패킷으로 응답하고, 닫혀있으면 RST(Reset) 패킷을 보냄

- 스캐너는 SYN-ACK를 받으면 포트가 열려 있음을 알고, RST를 받으면 닫혀 있음을 알 수 있다.

- 중요한 점은 스캐너가 서버의 응답에 ACK 패킷을 보내지 않고 연결을 완료하지 않는다는 것.

종합하면

Open SCAN :

열려있으면 : SYN + ACK

닫혀있으면 : RST

Half OPEN SCAN :

열려있으면 : SYN + ACK

닫혀있으면 : RST

Stealth SCAN:

열려있으면 : 무응답

닫혀있으면 : RST

이렇게 된다

참고로 UDP 스캔도 있는데

이건 열려있으면 : 무응답

닫혀있으면 : ICMP Unreacheable

이 된다

nmap

이젠 nmap 을 많이 쓸거다

옵션들 잘 꼭 기억해놓자

nmap을 사용하면 이렇게 나온다

참고로 445 포트는

Microsoft 네트워크용 파일 및 프린터 공유 저게 445(포트번호) 이다

이게 SMB protocol을 사용한다 (취약점)

이걸 방어하려면 체크 풀어주면 된다

그러나 우리는 공유를 하기위해 체크를 풀어주지 않을것이다

nmap google.com 해도 포트가 나온다

이렇게 2개의 포트가 나오는데

80번포트는 우리가 다아는 http 이고 443은 https 이다

즉 80에서 SSL/LTS 이 추가된게 443 이라생각하면된다

앞에서 공부했던게 점점 이유가 느껴지는게 보인다

앞으로도 앞에서 배운걸 많이 쓰여질것이다 헷갈리면 다시가서 보고오자

그럼 오늘은 20000