2023. 12. 18. 23:56ㆍInformation Security 정보보안/System Security 시스템 보안

배울 내용:

PAM

TCP Wrapper

hosts.allow

host.deny

sshd_config

사용자별 접근 통제

그룹별 접근 통제

해킹과 취약점

제가 지금 부터 작성하는 모든글은 제가 공부기록용이기 때문에 정확하지 않을수 있음을 알려드립니다.

틀린게 있으면 댓글로 써주시면 고치겠습니다.

먼저 전에 했던 TCPwrapper 복습!

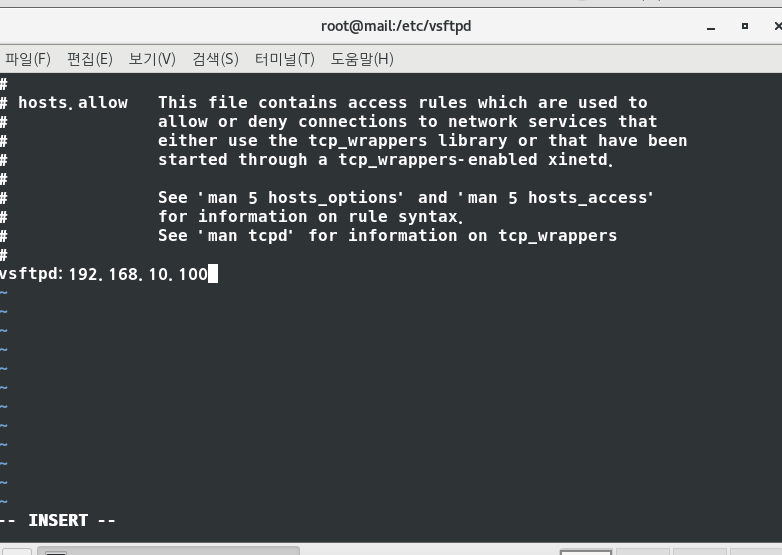

#vi /etc/hosts.allow

#sshd:192.168.10.100 -> 100에 있는 ssh로만 접속가능

#in.telnetd:192.168.10.100 -> telnet 허용

#vsftpd:192.168.10.100 -> ftp 허용

이렇게도 2개를 1줄에 가능 sshd,in.telnetd:192.168.10.100

(kali)

ssh -l root 192.168.10.101 에서 하면 되는데 다른곳에선 안됨

#vsftpd,ssh,in.telnetd:192.168.10.0/24 EXCEPT 192.168.10.100

이렇게하면 C클래스 전체는 되는데 192.168.10.100은 제외

[SSH]

프로그램

-sshd

환경설정파일

/etc/ssh/sshd_config

# Authentication: 인증관련

#LoginGraceTime 2m

#PermitRootLogin yes

#StrictModes yes

#MaxAuthTries 6

#MaxSessions 10 동시에 최대 몇명가능한지

#LoginGraceTime 2m

-> 20 으로하면 윈도우 에서 putty로 로그인 할까말까하는상태에서 두면

20초에 끊킴

MaxAuthTries 6 -> 몇번 패스워드틀렷을때 세션끊을것이냐

96 UsePAM yes -> PAM을 사용하겠다 (su)

PAM은 전에 Pluggable Authentication Module 이라고 말했죠 ?

어떻게 쓰는지도 기억하시길 바래요

사용자별 접근 통제

-AllowUsers [사용자1] [사용자2] ...

allowusers 한사람들만 허용 (나머지는 차단)

(다른 ip에서 ssh 든 뭐든 로그인하면 user만 로그인됨) root도 X

kali에서 ssh -l user1 192.168.10.101 해보면 연결이 될것이다

그러나 ssh -l root 192.168.101 은 안된다.

만약 user 뒤에 모든 번호를 허용하고싶으면

AllowUsers user* 이렇게도 가능

차단하고싶은면 DenyUsers user1 이렇게 쓸수있다

이건 계정명이 user1 사용자만 차단하고 나머지를 허용한다

당연 그룹별로 접근 통제도 가능하다

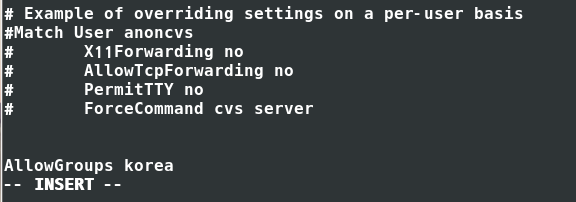

AllowGroups [그룹명1] [그룹명2]...

DenyGroups

(AllowGroups korea) 설정한뒤에

# systemctl restart sshd 하고

korea 로 그룹명 만든다

# groupadd korea

# usermod -G korea user1

# usermod -G korea user2

그리고 user1, user2를 korea라는 그룹에 추가해주고

그뒤에 다른 ip에서 ssh -l user1 192.168.10.101 하면 허용됨 (user1은 korea의 그룹이기떄문가능)

오늘은 간단하게 여기까지만 하되 오늘 공부한건 기억속에 저장하자

PAM

TCP Wrapper

hosts.allow

host.deny

sshd_config

사용자별 접근 통제

그룹별 접근 통제

해킹과 취약점

'Information Security 정보보안 > System Security 시스템 보안' 카테고리의 다른 글

| System Security DAY_008 리눅스 방화벽 설정,수동 모드 데이터 포트 고정 ,사용자 접근 통제,vsftpd,FTP-Server,PAM,사용자 접근통제,해킹과 취약점,Firewall (1) | 2023.12.21 |

|---|---|

| System Security DAY_007 PAM,TCP Wrapper,hosts.allow,host.deny,sshd_config,사용자별 접근 통제,그룹별 접근 통제,해킹과 취약점 ,Firewall,Xinetd (1) | 2023.12.19 |

| System Security DAY_005 (1) | 2023.12.18 |

| System Security Day_004 (1) | 2023.12.18 |

| System Security Day_003 (1) | 2023.12.17 |