2024. 3. 27. 08:51ㆍInformation Security 정보보안/Malicious Code Analysis 악성 코드 분석

배울내용:

LAB03- 04.exe

백도어 악성공격

실행프로그램 분석

strings.exe

Process Monitor

Process Explorer

프로세스 익스플로러

악성코드 분석실습

정적 파일 분석도구

동적 파일 분석도구

automatic analysis

Malicious Code Analysis

[정적 분석]

> 분석 파일 : Lab03-04.exe

정적분석은 방법이 익숙하니 간단하게 보이고 넘어가겠다

1 자동화분석 : 72/55 악성코드

2 패킹여부확인 : X ,visual C++

3 PE구조 ,컴파일날짜 , 실행파일 4D 5A 2011/10/18 18:46:44 UTC

4 임포트 종류

Dependency Walker로 확인

Strings 로 확인

5 호스트기반 증거

cmd.exe

KERNEL32.dll

__GLOBAL_HEAP_SELECTED

__MSVCRT_HEAP_SELECT

GetCommandLineA

ShellExecuteA

6 네트워크 기반 증거

http://www.practicalmalwareanalysis.com

HTTP/1.0

WS2_32.dll

command.com

여기에 맞는 설명은 아래의 테이블과 같다

[동적 분석]

> 분석 파일 : Lab03-04.exe

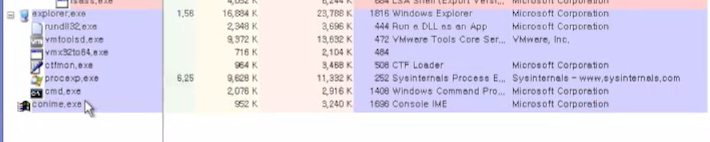

cmd로 한번 실행해보자 그리고 Process Explorer 로 주시해보자

그러면 Prcocess Explorer에 cmd.exe 아래에서 실행이 순간되지만

한순간에 바로 사라지는걸 볼수있다

그래서 다시 실행해보자

그러나 이미 파일이 없다고 한다

기존에 파일이있던게

Lab03-04.exe 도 삭제해서

원본파일을 분석조차 못하게 된다

그러나 삭제되어도 메모리쪽에서는 남아있을게 분명하니

정적분석에서 분석했던 string에 cmd.exe 를 생각해보면 어떠한 명령어를 실행했을꺼라는 생각이든다

그래서 Process Monitor로 확인해보니 아래와 같이 보이게 된다

Process Name 이 Lab03-04.exe 가 cmd.exe 명령어로 Operation 을 CreateFile, QuaryBasicinformation.. 등등을

실행한걸 알수있다

그리고 좀더 찾다 보면

Lab03-04.exe 파일을 삭제하는 명령어까지 볼수있다

01. 이 프로그램을 실행했을때 어떤 일이 발생하는가?

분석도구 : P/E , P/M

분석내용 : 실행후 바로사라짐 ,원본 실행파일 사라짐

02. 이 파일을 동적 분석 시 장애물은 무엇인가?

분석내용 : 파일실행후 파일이 삭제되므로 분석 어려움

실행할수있는방법있는가?

분석내용 : 일단, 없음

어떠한 방법으로도 해볼려헀지만 안됐다

===============================================================

분석 정리 :

>> 분석 파일

>> Lab03-03.exe

<정적분석>

1 자동화분석 : 72/55 악성코드

2 패킹여부확인 : X ,visual C++

3 PE구조 ,컴파일날짜 , 실행파일 4D 5A 2011/10/18 18:46:44 UTC

4 임포트 종류

5 호스트기반 증거

cmd.exe

KERNEL32.dll

__GLOBAL_HEAP_SELECTED

__MSVCRT_HEAP_SELECT

GetCommandLineA

ShellExecuteA

6 네트워크 기반 증거

http://www.practicalmalwareanalysis.com

HTTP/1.0

WS2_32.dll

command.com

7 이파일의 목적은?

cmd 창을 이용해 레지스터 변경 , 그리고 http://www.practicalmalwareanalysis.com 또는

command.com 에서의 백도어 추측

<동적분석>

01. 이 프로그램을 실행했을때 어떤 일이 발생하는가?

분석도구 : P/E , P/M

분석내용 : 실행후 바로사라짐 ,원본 실행파일 사라짐

02. 이 파일을 동적 분석 시 장애물은 무엇인가?

분석내용 : 파일실행후 파일이 삭제되므로 분석 어려움

실행할수있는방법있는가?

분석내용 : 일단, 없음

===============================================================